Satura rādītājs:

- Piegādes

- 1. darbība. Sākotnējā RPi iestatīšana

- 2. darbība

- 3. darbība: cits lietotājs

- 4. darbība: Syctl fails

- 5. darbība: DHCP un DNS (1. daļa)

- 6. darbība: DHCP un DNS (2. daļa)

- 7. darbība: DHCP un DNS (3. daļa)

- 8. solis: ugunsmūris

- 9. solis: Sistēmas žurnāls

- 10. darbība. Ielaušanās noteikšana ar šņākšanu

- 11. solis: izbaudiet

- 12. solis: izmaiņu žurnāls

- Autors John Day day@howwhatproduce.com.

- Public 2024-01-30 10:54.

- Pēdējoreiz modificēts 2025-01-23 14:59.

Tikko izlaists jaunais Raspbery Pi 4 (RPi4), es nolēmu izveidot sev mājas ugunsmūri. Pēc klupšanas internetā es atradu lielisku Guillaume Kaddouch rakstu par šo tēmu (https://networkfilter.blogspot.com/2012/08/building-your-piwall-gateway-firewall.html). Raksts ir pārsteidzošs, un jums tas jāizlasa pirms došanās uz priekšu-tas atvieglos šeit aprakstīto procesu. Lieta ir tāda, ka šis raksts tika uzrakstīts 2012. gadā un ir balstīts uz ArchLinux distro. Nekas pret ArchLinux, bet es gribēju to izdarīt, izmantojot biežāk sastopamo Raspbian būvi. RPi4 var apstrādāt apstrādes prasības. Tātad, paldies, Guillaume, par iedvesmu !! Šī pamācība būs atsauce uz Gijoma (īsumā "GK") sākotnējo ziņu, iespējams, vēlēsities, lai abas lapas tiktu atvērtas jūsu pārlūkprogrammā.

Pāris galvenās lietas par manu ugunsmūri:

- Man ir iebūvēta Ethernet ligzda (eth0), kas iet uz LAN

- ISP maršrutētājs atrodas TRENDnet adapterī (eth1)

- Esmu aktīvi atspējojis bezvadu adapteri (wlan0)

- Tas nav garantēts, ka jūs tur nokļūsit 100% … cerams, ka vismaz 99%:) tāpēc, lūdzu, sniedziet atsauksmes/komentārus

- Šī ir mana pirmā pamācība. Atvainojiet par visu, kas neatbilst attiecīgajām instrukcijām.

Tagad izklaidēsimies…

Piegādes

-

Raspberry Pi 4

- Es izmantoju 4 GB versiju, nekautrējieties izmēģināt citu versiju

- Lieta (man patīk FLIRC, bet tas ir jūsu aicinājums)

- Barošanas adapteris

- MicroSD karte, 32 GB vai lielāka (es izmantoju 64 GB karti)

- TRENDnet USB3.0 Gigabit Ethernet dongle (modelis: TU3-ETG)

- Pāris RJ45 tīkla kabeļi

- USB tastatūra un pele

- Micro-HDMI uz HDMI kabelis (kas ir pievienots HDMI monitoram)

Tastatūru, video un peli var noņemt, tiklīdz varēsit izveidot SSH un VNC.

1. darbība. Sākotnējā RPi iestatīšana

Pirmā lieta, kas jādara, ir sākt RPi4 darboties kā jauna sistēma. Lejupielādējiet un instalējiet Raspbian pilnu izplatīšanu (Raspbian Buster ar darbvirsmu un ieteicamo programmatūru). Jums būs jāpārstartē pāris reizes, lai tā varētu paplašināties un izmantot visas MicroSD kartes priekšrocības.

Kad tas sāk darboties, jums būs jāatbild uz jautājumiem par atrašanās vietu, tīklu, tastatūru un peli. Izveidojiet savienojumu ar tīklu un ļaujiet tam atjaunināties.

Ļauj arī apstiprināt, ka viss ir atjaunināts pareizi, un iegūt pāris utilītprogrammas, kas var palīdzēt atkļūdošanai vēlāk:

$ sudo apt-get atjauninājums

$ sudo apt-get dist-upgrade $ sudo apt-get install htop $ sudo apt-get install tcpdump

Es neinstalēju vim, kā arī nevienu no GK 8. darbībām (vim konfigurēšana). Es tikko izmantoju vi redaktoru, jo tam tomēr ir lielākā daļa šo funkciju. Tas arī ietaupīja laiku un pūles.

Kad tas ir pabeigts, ļaujiet iestatīt RPi4 tā, lai mēs varētu ar karstu kontaktdakšu pieslēgt monitoru. Mans mērķis bija panākt, lai tas darbotos bez galvas, bet, ja man ir nepieciešams pieslēgt monitoru, tas tiktu atpazīts.

$ sudo vi /boot/config.txt

Tajā failā:

uncomment (noņemiet priekšējo #simbolu): hdmi_force_hotplug = 1

komentārs: hdmi_drive = 2

pēc izvēles pievienojiet: enable_hdmi_sound

2. darbība

Ja jūs sekojat līdzi GK vietnē, tas ir 3. solis. Bet paturiet prātā, ka es neievēroju daudzus viņa pirmos soļus precīzā secībā.

Kad es to pirmo reizi sāku, es savienoju RPi tieši ar savu ISP maršrutētāju ("blakus manam esošajam tīklam"). Tas ļāva man spēlēt ar konfigurāciju, neietekmējot tīklu. Pievienojiet iebūvēto RPi4 RJ45 savam maršrutētājam (vai bezvadu tīklam, ja vēlaties). Izmantojot Raspbian, vienkāršākais veids, kā to izdarīt, ir izmantot GUI. Darbvirsmā noklikšķiniet uz Raspberry Icon> Preferences> Raspberry Pi Configuration. Noteikti iespējojiet SSH un VNC. Tas instalēs Real-VNC servera klientu. Es atklāju, ka, mēģinot izveidot savienojumu ar Tight VNC klientu, tas radīs lēkmes un prasīs papildu konfigurāciju. Tātad, šajā brīdī instalējiet Real-VNC klientu savā galvenajā galddatorā/klēpjdatorā (nevis RPi4).

SSH nedarbosies uzreiz (GK 7. solis). Mums ir jāmaina dažas konfigurācijas. Pirmkārt, ļauj mainīt ssh konfigurācijas failu. Šeit ir manis veiktās izmaiņas. Paturiet prātā, ka es šeit neizpētīju katras izmaiņas ietekmi. Es darīju to, ko ieteica GK vietne. Dažas no šīm izmaiņām var nebūt vajadzīgas.

$ sudo vi/etc/ssh/sshd_config

Šajā failā noņemiet komentārus šādās rindās:

HostKey/etc/ssh/ssh_host_rsa_keyHostKey/etc/ssh/ssh_host_ecdsa_keySyslogFacility AUTHLogLevel INFOStrictModes yesPubkeyAuthentication yesHostBasedAuthentication nē

Ignorēt Rhosts jā

PrintMotd nēPrintLastLog jā jāTCPKeepAlive jā

Un pievienojiet šādas rindas:

2. protokols Izmantot privilēģijas Atdalīšana jāKeyRegenerationInterval 3600ServerKeyBits 768RSAAAutentificēšana jā

Un mainiet šādas rindas:

Port 15507LoginGraceTime 60PermitRootLogin nr

Ātri parunāsim par šo pirmo modifikāciju … ports 15507. SSH parasti darbojas 22. portā. GK to pārvietoja uz 15507.-nezinu kāpēc. Varat to mainīt vai nē … Ja izvēlaties to modificēt, jums būs jāpievieno "-p 15507" jebkurai SSH komandai, ar kuru mēģināt izveidot savienojumu. Ja jūs nolemjat to izlaist, pievērsiet uzmanību citām vietām, kas 15507 ir minētas šajā instrukcijā, un ignorējiet tās, jo īpaši ugunsmūra noteikumus!

Visbeidzot, šim solim ļauj iegūt RPi4 IP adresi, lai mēs zinātu, ar ko izveidot savienojumu:

$ ipconfig -a

Atrodiet aktīvo tīkla savienojumu (iespējams, et0 vai wlan0) un pierakstiet šo IP adresi. Tagad jums ir viss nepieciešamais, lai attālināti izveidotu savienojumu ar RPi4. Pirms turpināt, restartēsim:

$ sudo atsāknēšana

3. darbība: cits lietotājs

Vislabāk ir neizmantot noklusējuma RPi lietotājvārdu (pi), un jums noteikti vajadzētu mainīt paroli. Lai būtu drošāk, ļaujiet pievienot citu lietotāja kontu, kuru varat izmantot, lai attālināti izveidotu savienojumu un turpinātu (GK 6. darbība). Atgriežoties RPi, ļaujim pievienot jaunu lietotāju un iestatīt lietotāja atļaujas SSH un izdot komandu sudo:

$ sudo useradd -m -g lietotāji -G sudo, netdev -s /bin /bash [USERNAME]

$ sudo passwd [USERNAME]

Jūtieties brīvi atteikties vai pārstartēt un turpmāk izmantot šo jaunizveidoto kontu.

4. darbība: Syctl fails

Nākamais solis ir modificēt failu /etc/sysctl.conf (GK 9. darbība). Šis fails tiek izmantots, lai mainītu dažus kodola iestatījumus. Mēs darīsim tieši to, ko saka GK. Šeit ir vienkāršots darbību kopums.

$ sudo vi /etc/sysctl.conf

Šajā failā noņemiet komentārus šādās rindās:

net.ipv4.conf.default.rp_filter = 1net.ipv4.conf.all.rp_filter = 1net.ipv4.tcp_syncookies = 1

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0net.ipv4.conf.all.send_redirects = 0net.ipv4.conf.all.accept_source_route = 0net.ipv4.conf.all.log_martians = 1

Un pievienojiet šādas rindas:

net.ipv4.icmp_echo_ignore_broadcasts = 1net.ipv4.icmp_ignore_bogus_error_responses = 1net.ipv4.conf.eth0.accept_redirects = 0vm.min_free_kbytes = 8192

Restartējiet pakalpojumu, izmantojot šos jaunos iestatījumus, un restartējiet:

$ sudo sysctl -p

$ sudo atsāknēšana

5. darbība: DHCP un DNS (1. daļa)

Manuprāt, šim procesam bija divas sāpīgas daļas … DHCP un DNS iestatīšana un ugunsmūra noteikumu iestatīšana. Tātad, šeit mēs ejam ar pirmo daļu. Ja jūs sekojat līdzi GK vietnei, mēs veicam 10. darbību.

Lai to izdarītu, jums būs nepieciešami daži informācijas gabali no jūsu ISP maršrutētāja (vai pašreizējā ugunsmūra):

- Maršrutētāja iekšējā IP adrese

- IP adrese, kuru varat izmantot RPi4 saskarnei ar maršrutētāju

- Vārdu servera (vai divu) IP

- LAN savienojuma saskarnes nosaukums (piemēram, eth0 vai eth1)

- ISP savienojuma saskarnes nosaukums (piemēram, neatkarīgi no tā, ko neizmantojāt LAN)

Jums var būt nepieciešams arī mainīt maršrutētāja iestatījumus, lai RPi4 piešķirtu statisku IP adresi (2. aizzīme, iepriekš). Vismaz tā es darīju.

Pirmkārt, ļaujim modificēt failu dhcpcd.conf …

$ sudo vi /etc/dhcpcd.conf

Noņemiet komentārus par šīm rindām:

pastāvīga izvēle ātra_uzņemšanās domēna_vārda_serveri, domēna_nosaukums, domēna_meklēšana, saimniekdatora_nosaukuma opcija

Katrai tīkla saskarnei ir jāiestata tīkla informācija. Viņiem vajadzētu izskatīties apmēram šādi:

# Statisks interfeisam ar ISP

interfeiss eth1 static ip_address = 192.168.1.static maršrutētāji = 192.168.1.254 static domain_name_servers = 8.8.8.8 8.8.4.4 metrika 100 # Statiskā saskarnei ar LAN interfeisu eth0 static ip_address = 10.210.212.static maršrutētāji = 10.210.212.1 static domain_name_servers = 8.8.8.8 8.8.4.4 #interface wlan0 #static ip_address = 10.210.212. #static maršrutētāji = 10.210.212.1 #static domain_name_servers = 8.8.8.8 #Izslēdziet šo sadaļu, ja vēlaties ierīcē piespiest IP adresi. Nosaukums pēc vārda "saimnieks" sistēmai nav nozīmes. Ievadiet ierīces MAC adresi, kā arī vēlamo #IP adresi. Pārliecinieties, ka tas ir ārpus dhcp diapazona. Atkārtojiet pēc vajadzības. # host [ANYTHING] { # aparatūras ethernet xx: xx: xx: xx: xx: xx; # fiksētā adrese 10.210.212.250; #}

Noteikti izmantojiet skaitļus, kas jums noder. Iepriekš minētie IP ir paredzēti manam tīklam, izņemot vārdu serverus, kas ir Google. Ņemiet vērā, ka es arī iestatīju ISP metriku uz 100, lai piespiestu to būt par noklusējuma pirmo mēģinājumu tīkla trafikam. Es arī īpaši nedarīju neko savam bezvadu adapterim (wlan0). Es plānoju pilnībā izslēgt šo saskarni, tāpēc man tas bija jēga.

Turklāt, ja vēlaties ierīcē (piemēram, NAS) piespiest IP adresi, izmantojiet šo apakšējo sadaļu. Piešķiriet saimniekam jums nozīmīgu vārdu, taču ziniet, ka to nekad neizmanto neviens. Neaizmirstiet semikolu.

6. darbība: DHCP un DNS (2. daļa)

Nākamais solis ir modificēt failu dnsmasq.conf …

$ sudo vi /etc/dnsmasq.conf

Mums ir jāatsauc dažas rindiņas un jārediģē dažas rindiņas. Jums būs arī jāpārkopē daži iestatījumi no faila dhcpcd.conf. Ir vēl divi jautājumi, uz kuriem jums jāatbild:

Vai iekšējam LAN (piemēram, eth0) ir nepieciešams DHCP un DNS? Kādu DHCP diapazonu vēlaties savam lokālajam tīklam un cik ilgam jābūt katrai nomai?

Sāciet, nekomentējot dažas rindiņas:

bogus-privno-dhcp-interface = wlan0bind-interfacesdhcp-name-match = set: wpad-ignore, wpaddhcp-ignore-names = tag: wpad-ignore

Iestatiet savu vārdu serveri. Atrodiet rindu, kas sākas ar 'server =', un izveidojiet to līdzīgu 'server = 8.8.8.8'.

Iestatiet savu DHCP diapazonu. Ir daudz veidu, kā to izdarīt. Es izvēlējos nodrošināt divus galapunkta IP, masku un nomas termiņu. Mans diapazons bija 10.210.212.20-10.210.212.240, ar tīkla masku 255.255.255.0 un nomas laiku 12 stundas. Es iesaku atstāt dažus IP diapazona augšpusē un apakšā, ja jums kādreiz ir jāpiešķir kaut kas statisks IP.

Iestatiet saskarni, kas saņems DNS un DHCP (LAN), mainot rindiņu "interface =" uz kaut ko līdzīgu "interface = eth0". Ņemiet vērā, ka es īpaši teicu, ka manam bezvadu tīklam nepiešķirt DHCP IP adresi. Es atkal plānoju pilnībā izslēgt šo saskarni, tāpēc man tas bija jēga.

7. darbība: DHCP un DNS (3. daļa)

Atkāpe no GK norādījumiem šim pēdējam solim …

Kad es šajā brīdī gāju restartēt RPi, dnsmasq process nebija aktīvs. Nedaudz papētot un es atklāju, ka mana eth0 un eth1 tīkla saskarne pirms dnsmasq palaišanas nebija aktīva, tāpēc dnsmasq neizdosies. Man būtu jāpievieno tastatūra un pele RPi un manuāli jārestartē dnsmasq. Tas nav ideāli piemērots uzstādīšanai bez galvas. Es izlasīju virkni ziņu, kurās bija teikts, ka jāveic dažādas izmaiņas iestatījumos (piemēram, atspējot saistīšanas saskarni) un citas lietas. Neviens no tiem nedarbojās. Galu galā es nolēmu vienkārši uzrakstīt čaulas skriptu, kas darbotos ik pēc 2 minūtēm, un pārbaudīt dnsmasq statusu. Ja tas nedarbojās, sāciet to. Es pieņemu, ka šī situācija nav raksturīga tikai man. Tātad, jums ir jādara šādi:

Pārveidojiet šo kodu savā RPi failā ar nosaukumu “dns_masq_keepalive.sh”.

#!/bin/bash

# Fails: dns_masq_keepalive.sh # 2019. gada augusts # Izmantojiet to kopā ar crontab -e (*/2 * * * * /etc/dns_masq_keepalive.sh), lai pārliecinātos, ka dnsmasq darbojas. Pakalpojums apstāsies pats, ja # visas saskarnes, kas minētas vietnē dhcpcd.conf, nav izveidotas pirms tā sākuma. Tas novērš problēmu. # Šī nākamā rinda atgriezīs visus aktīvos darbus ar vārdu “dnsmasq”. Tāpēc šī faila nosaukumā neiekļaujiet “dnsmasq”, pretējā gadījumā tas to atgriezīs katru reizi, un jums nekad nebūs restartēšanas. dns_running = $ (ps -e | grep dnsmasq) echo $ dns_running if [-z "$ dns_running"], tad #echo Nav DNSMasq sudo /etc/init.d/dnsmasq restart #else #echo DNSMasq Running fi

Izgrieziet un ielīmējiet to, ja nepieciešams. Lai ko jūs darītu, nosaukumā neiekļaujiet “dnsmasq”. Skripts meklē vārdu “dnsmasq”, un, ja skripta nosaukumā tas ir norādīts, tas pieņems, ka pakalpojums darbojas. Turklāt pārdēvējiet failu tā, lai tas beidzas ar “.sh”. Intructables neļāva man augšupielādēt.sh failu-tas ir labi. Atlikušajās instrukcijās tiek pieņemts, ka fails eksistē: /etc/dns_masq_keepalive.sh.

Otrkārt, iestatiet failam atļaujas, lai to varētu izpildīt:

$ sudo chmod u+x /etc/dns_masq_keepalive.sh

Tagad mēs izmantosim crontab sistēmu, lai programma darbotos ik pēc 2 minūtēm katru dienu. Sākt crontab:

$ sudo crontab -e

Tam vajadzētu pamudināt jūs rediģēt, izmantojot vi vai kaut ko citu. Derēs jebkurš. Kad varat to rediģēt, faila beigās pievienojiet šādu informāciju:

*/2 * * * * sudo /etc/dns_masq_keepalive.sh

“*/2” nav atstarpju, bet atstarpes starp zvaigznītēm. Saglabājiet un atmest. Tam vajadzētu pateikt, ka darbs ir plānots vai tamlīdzīgi.

8. solis: ugunsmūris

Nākamais sāpīgais process ir ugunsmūris (GK 11. solis). Raspbian izmanto labi zināmo iptables sistēmu. GK emuārā ir trīs faili, kas palīdzēs jums tur nokļūt … firewall.simple, firewall.advanced un firewall.flows. Visu cieņu GK, bet padariet to viegli sev un vienkārši dodieties ar ugunsmūri.vienkāršs. Es pavadīju daudz laika, mēģinot noskaidrot iptables sistēmu un noteikumus. Es priecājos, ka to izdarīju, bet tas bija sāpīgi. Tātad, es jums sniegšu divus pievienotos failus, lai palīdzētu jums … firewall.simple un firewall.clear. Kopējiet abus šos failus mapē /etc un mainiet atļaujas, lai tie būtu izpildāmi:

$ sudo chmod u+x /etc/firewall.simple

$ sudo chmod u+x /etc/firewall.clear

Pirms ugunsmūra noteikumu iestatīšanas pievienojiet galddatoru/klēpjdatoru savam RPi eth0 portam un pārliecinieties, vai tas iegūst IP adresi un darbojas DNS. Vienkāršākais veids, kā to izdarīt, ir mēģināt pingēt vispārīgu vietni un pēc tam zināmu IP adresi. Arī pingējiet savu RPi un ISP maršrutētāju. Ja jūs iegūstat rezultātus, tad viss ir kārtībā, un visas tīkla problēmas, ar kurām jūs tagad saskaraties, visticamāk, būs ugunsmūra problēmu rezultāts.

Pirmais nodrošinātais fails sākotnēji sākās kā GK ugunsmūris.simple fails (paldies, vēlreiz, GK!). Es veicu virkni izmaiņu, lai tā darbotos šajā sistēmā. Tam vajadzētu atļaut vismaz HTTP, HTTPS, DNS, DHCP, ping, iekšējo SSH, iekšējo VNC un plex. Iespējams, Plex nav visu atvērto portu katrai iespējamai ierīcei, taču ir daudz ziņu, lai to labotu. Faila augšpusē ir vērtības, kas jums būs jāmaina, lai konfigurētu tīklu.

Otro failu firewall.clear paredzēts izmantot, pārbaudot ugunsmūra noteikumus. Palaižot “sudo /etc/firewall.clear”, visi ugunsmūra noteikumi tiks notīrīti un sistēmai jābūt pilnībā savienotai ar internetu. Tātad, ja nevarat panākt, lai tīkla pakalpojums (piemēram, DNS) darbotos ar ugunsmūri. Vienkārši noteikumi, bet tas sāk darboties pēc ugunsmūra palaišanas. Skaidrs, jūs zināt, ka jums ir noteikumu problēma. Tas patiešām būs kritisks tikai, pārbaudot savus noteikumus.

Tātad, mums ir ugunsmūra noteikumi, mums jāpanāk, lai tie sāktos, kad sākas RPi. Lai to izdarītu, mēs rediģēsim failu /etc/rc.local:

$ sudo vi /etc/rc.local

Kad esat iekšā, faila beigās pievienojiet šādu informāciju:

atbalss “Iptables noteikumu ielāde” /etc/firewall.simple >>/dev/null

Ja izvēlaties pievienot krākšanas ielaušanās noteikšanas sistēmu, jums šis fails būs jārediģē vēlreiz. Pagaidām vienkārši saglabājiet to un restartējiet.

$ sudo atsāknēšana

9. solis: Sistēmas žurnāls

Atlikuši divi soļi…

Šis ir vienkāršs. Ja jūs joprojām esat tur un sekojat līdzi GK emuāram, tas ir 12. solis. Jums jādara tieši tas, ko viņš saka attiecībā uz syslog failu. Šeit ir saīsinātās darbības:

Saglabājiet sistēmas žurnāla datus 2 mēnešu vērtībā …

$ sudo vi /etc/logrotate.conf

Mums ir jāpasaka, ka kā mērījumu jāizmanto “viena nedēļa”, un pēc tam jāsaglabā 12 no tiem. Šajā failā ir nepieciešamas šādas divas rindiņas. Es uzskatu, ka jums būs jāmaina esošās līnijas.

iknedēļas rotācija 12

Saglabājiet to.

10. darbība. Ielaušanās noteikšana ar šņākšanu

Pēdējā lieta, ko GK konfigurē, ir šņākšanas sistēma. Iesaku arī šo. Jūs varat ievērot viņa noteikumus, un es tos nekopēšu šeit ar nelielām izmaiņām. Viņa norādījumi ir paredzēti ArchLinux izplatīšanai. Šeit ir dažas izmaiņas Raspbian izplatīšanai, ko mēs šeit izmantojam. Pārējās instrukcijas darbojas labi.

Pirmkārt, neizmantojiet sudo pacman -S snort, lai lejupielādētu un instalētu snort. Rīkojieties šādi:

$ sudo apt-get install snort

Otrkārt, jūs nevarat pārbaudīt snort, izmantojot sudo snort -version. Pārbaudiet instalāciju, izmantojot:

$ sudo snort -V

Visbeidzot, lai to palaistu startēšanas laikā, nemainiet failu rc.conf, rediģējiet rc.local failu (vēlreiz) …

$ sudo vi /etc/rc.local

Faila beigās pievienojiet šādas rindas:

atbalss “Ielādē snort”

#/usr/sbin/snort -D -u snort -g snort -c /etc/snort/snort.conf -i eth0 -l/var/log/snort

Tagad restartējiet, un tam visam vajadzētu maģiski darboties.

$ sudo atsāknēšana

11. solis: izbaudiet

Tā tam vajadzētu būt!

Pirmkārt, es nevaru pietiekami pateikties Guillaume Kaddouch! Viņš to iedvesmoja.

Otrkārt, ja vēl neesat atvienojis tastatūru, video un peli, varat. Ja nepieciešams, izmantojiet SSH un VNC, lai atgrieztos.

Visbeidzot, tas var nebūt 100% perfekts. Lūdzu, ievietojiet ziņu ar izmaiņām/ieteikumiem/ieteikumiem. Mans mērķis būtu, lai tas būtu diskusiju sākums un daudziem cilvēkiem patiktu!

Paldies!!

PS… Attēls ir RPi4 FLIRC alumīnija korpusa iekšpusē ar vecu Intel ventilatoru, kas ir nedaudz pārveidots un piestiprināts ar rāvējslēdzēju augšpusē. Arī zem ventilatora ir termiskā pasta, tikai gadījumā, ja jums radās jautājums. Internetā atradu kaut ko līdzīgu (https://www.reddit.com/r/raspberry_pi/comments/9bdgrr/it_turns_out_putting_a_heatsink_on_the_flirc_case/) un nolēmu izmēģināt pats.

12. solis: izmaiņu žurnāls

Tā kā šajā pamācībā ir veiktas izmaiņas, es tās dokumentēšu šeit. Ja rodas problēma, pārbaudiet šeit, vai neesat paņēmis vecos norādījumus vai failus.

2019. gada 25. septembris:

- Fiksētie DHCP noteikumi firewall.simple

- Fiksēts DHCP diapazons instrukcijās (faili bija pareizi)

- DHCP instrukcijām pievienoti fiksēta IP piešķīrumi

2019. gada 13. oktobris

- Izlabotas vairākas drukas kļūdas

- Izveidoja otro pi, lai man būtu testa SDcard, kuru vajadzības gadījumā nomainīt

Ieteicams:

Akustiskā levitācija ar Arduino Uno soli pa solim (8 soļi): 8 soļi

Akustiskā levitācija ar Arduino Uno soli pa solim (8 soļi): ultraskaņas skaņas pārveidotāji L298N līdzstrāvas adaptera strāvas padeve ar vīriešu līdzstrāvas tapu Arduino UNOBreadboard un analogie porti koda konvertēšanai (C ++)

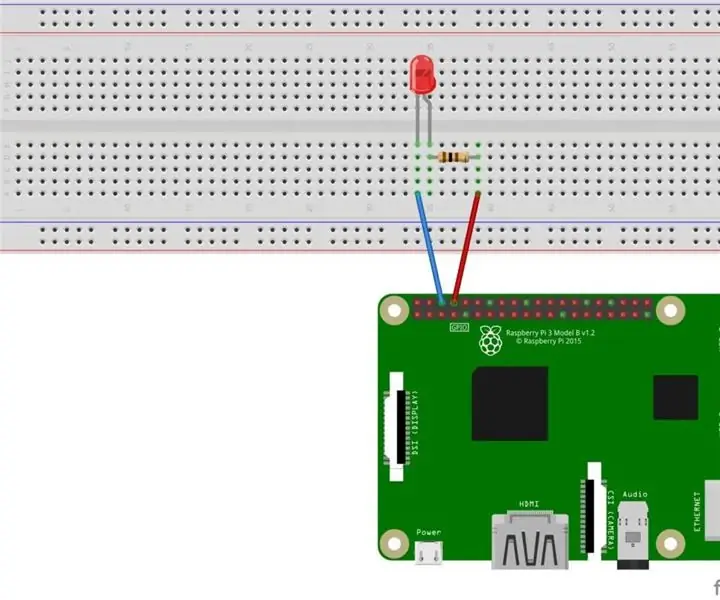

LED mirgo ar Raspberry Pi - Kā lietot GPIO tapas Raspberry Pi: 4 soļi

LED mirgo ar Raspberry Pi | Kā lietot GPIO tapas Raspberry Pi: Sveiki, puiši, šajā instrukcijā mēs iemācīsimies izmantot Raspberry pi GPIO. Ja jūs kādreiz esat izmantojis Arduino, iespējams, jūs zināt, ka mēs varam pieslēgt LED slēdzi utt. Un piespiest to darboties. lai mirgo gaismas diode vai saņemtu ievadi no slēdža, lai

Raspbian Buster instalēšana Raspberry Pi 3 - Darba sākšana ar Raspbian Buster ar Raspberry Pi 3b / 3b+: 4 soļi

Raspbian Buster instalēšana Raspberry Pi 3 | Darba sākšana ar Raspbian Buster Izmantojot Raspberry Pi 3b / 3b+: Sveiki, puiši, nesen Raspberry pi organizācija uzsāka jaunu Raspbian OS, ko sauc par Raspbian Buster. Tā ir jauna Raspbian versija Raspberry pi's. Tāpēc šodien šajā pamācībā mēs iemācīsimies instalēt Raspbian Buster OS savā Raspberry pi 3

Raspbian instalēšana Raspberry Pi 3 B bez HDMI - Darba sākšana ar Raspberry Pi 3B - Raspberry Pi iestatīšana 3: 6 soļi

Raspbian instalēšana Raspberry Pi 3 B bez HDMI | Darba sākšana ar Raspberry Pi 3B | Raspberry Pi 3 iestatīšana: kā daži no jums zina, ka Raspberry Pi datori ir diezgan satriecoši, un jūs varat iegūt visu datoru tikai uz vienas nelielas tāfeles. Raspberry Pi 3 modelim B ir četrkodolu 64 bitu ARM Cortex A53 pulksteņa frekvence 1,2 GHz. Tādējādi Pi 3 ir aptuveni 50

Tilta ugunsmūris ar OrangePi R1: 4 soļi

Tilta ugunsmūris ar OrangePi R1: man bija jāpērk cits Orange Pi :) Tas bija tāpēc, ka mans SIP tālrunis nakts vidū sāka zvanīt no dīvainiem numuriem, un mans VoIP pakalpojumu sniedzējs ierosināja, ka tas ir saistīts ar portu skenēšanu. Vēl viens iemesls - es pārāk bieži biju dzirdējis par maršrutētāju uzlaušanu