Satura rādītājs:

- Autors John Day [email protected].

- Public 2024-01-30 10:54.

- Pēdējoreiz modificēts 2025-01-23 14:59.

Autori: Railijs Barets un Dilans Hallands

Šī projekta mērķis ir ļaut IoT ierīcei, piemēram, Weemo Smart Plug, Amazon Echo, Gaming Console vai jebkurai citai ierīcei, kas nodrošina Wi-Fi, izveidot savienojumu ar WPA_EAP Enterprise Network, izmantojot Raspberry Pi Zero W kā paketi. pārsūtīšanas ierīce. Ierīcēm, kas savienojas ar uzņēmuma tīklu, ir jāveic papildu konfigurācijas darbības, un daudzas ierīces vispār nav saderīgas. Izmantojot Wi-Fi tiltu, jebkura ierīce var viegli iegūt piekļuvi internetam, izveidojot savienojumu ar Pi.

Atkarībā no lietotāja prasībām sistēmu var ieviest vienā bezvadu kartē vai divās atsevišķās kartēs. Sistēmām, kurām nepieciešams lielāks signāla stiprums un ātrāks augšupielādes/lejupielādes ātrums, piekļuves punkta mitināšanai vislabāk ir izmantot īpašu bezvadu karti. Tomēr sistēmām, kurās signāla stiprums un joslas platums nav tik svarīgi vai ja ir vēlams rentablāks risinājums, piekļuves punkts un tīkla savienojums var koplietot vienu karti.

Piegādes

Raspberry Pi Zero W

Piekļuve tastatūrai un monitoram

Dažas zināšanas par programmēšanu (atkļūdošanas nolūkos, Raspberry Pi iestatīšana)

Ārējais WiFi adapteris/dongle (pēc izvēles)

1. darbība: Raspberry Pi iestatīšana

Sāciet, savienojot savu Pi ar tastatūru un monitoru (var būt nepieciešams HDMI adapteris).

Pēc tam varat sākt, ierakstot komandu:

sudo su

Tas nodrošinās, ka jums ir nepieciešamās tiesības, lai mainītu pi failus.

Tagad jūs vēlaties instalēt dnsmasq un hostapd, izmantojot komandu:

apt-get install dnsmasq hostapd

Tagad varat sākt iestatīt WiFi tiltu.

PIEZĪME. Šajā apmācībā būs informācija tiem, kas izmanto vienu iebūvētu bezvadu karti gan piekļuves punktam, gan savienojumam ar tīklu. Ir iespējams arī konfigurēt sistēmu darbībai ar divām atsevišķām kartēm. Lai to izdarītu, norādītajos failos vienkārši atrodiet komentētās "wlan1" rindas un aizstājiet tās ar blakus esošajām "ap0" rindiņām.

2. solis: 70-persistent-net.rules

Sāciet, atrodot sava pi MAC adresi, ierakstot:

iw dev

Izveidojiet šādu failu:

nano /etc/udev/rules.d/70-persistent-net.rules

un rediģējiet to, lai tajā būtu šāds

APAKŠSISTĒMA == "ieee80211", ACTION == "pievienot | mainīt", ATTR {macaddress} == "b8: 27: eb: c0: 38: 40", KERNEL == "phy0", / RUN+= "/sbin/ iw phy phy0 interfeiss add ap0 type _ap ", / RUN+="/bin/ip link set ap0 address b8: 27: eb: c0: 38: 40"

Šis fails liek sistēmai iedalīt ierīci piekļuves punktam sāknēšanas laikā. Šeit MAC adrese jāaizstāj ar jūsu pašu pi, kuru jūs tikko atradāt.

(Divas bezvadu kartes) Šis fails nav nepieciešams, ja tiek izmantotas divas bezvadu kartes.

3. darbība: Hostapd.conf

Pēc tam jūs rediģēsit failu hostapd.conf, ievadot šādu informāciju:

nano /etc/hostapd/hostapd.conf

Mainiet failu tā, lai tas atbilstu šādai konfigurācijai:

ctrl_interface =/var/run/hostapd

ctrl_interface_group = 0 #interfeiss = ap0 interfeiss = wlan1 draiveris = nl80211 ssid = testnet hw_mode = g kanāls = 6 wmm_enabled = 0 macaddr_acl = 0 auth_algs = 1 wpa = 2 wpa_passphrase = 0123456789 wpa_key_mgmt = WPA-CCMPwise

Ņemiet vērā: lai gan mans kanāls šeit ir iestatīts uz 6, jums, iespējams, būs jāmaina šī vērtība, lai tā atbilstu kanālam, kurā ir ieslēgts wlan0. Dažos tīklos kanāls tiks automātiski mainīts, lai piekļuves punkts atbilstu wlan0, taču tā nebija mana pieredze uzņēmuma tīklā. Rakstot, varat pārbaudīt, kuri kanāli pašlaik tiek izmantoti un pēc kādām saskarnēm

iwlist kanāls

(Divas bezvadu kartes) Vienkārši noņemiet komentāru rindai, kas satur wlan1, un komentējiet to, kas satur ap0.

4. darbība: Dnsmasq.conf

Tagad jūs rediģēsit failu dnsmasq.conf:

nano /etc/dnsmasq.conf

Noņemiet komentārus vai pievienojiet šādas rindiņas:

saskarne = lūk, ap0

#interfeiss = lo, wlan1 no-dhcp-interface = lo bind-interfaces server = 8.8.8.8 domēnam nepieciešams fiktīvs privāts dhcp-range = 192.168.2.100, 192.168.2.200, 12h

Ja vēlaties, šeit varat izmantot savu apakštīklu, tikai pārliecinieties, ka esat konsekvents.

(Divas bezvadu kartes) Noņemiet komentāru rindai, kas satur wlan1, un komentējiet rindu, kurā ir ap0.

5. solis: saskarnes

Tālāk jums būs jāmaina saskarņu fails:

nano/etc/network/saskarnes

auto lo

auto ap0 #auto wlan1 auto wlan0 iface lo inet loopback iface eth0 inet dhcp allow-hotplug ap0 #allow-hotplug wlan1 iface ap0 inet static #iface wlan1 inet static address 192.168.2.1 netmask 255.255.255.0 hostapd /etc/hostapdf/ allow -hotplug wlan0 iface wlan0 inet dhcp iepriekšēja wpa_supplicant -B -Dwext -i wlan0 -c/etc/wpa_supplicant/wpa_supplicant.conf post -down killall -q wpa_supplicant

Ir vērts atzīmēt, ka interfeisam wlan0 IR jānāk pēc jebkuras saskarnes, kuru uz to pārsūtāt, pretējā gadījumā sistēma nedarbosies pareizi.

(Divas bezvadu kartes) Atzīmējiet visas rindiņas, kas satur wlan1, un komentējiet visas, kas satur ap0.

6. darbība. Wpa_supplicant.conf

Tagad jūs modificēsit failu wpa_supplicant.conf, kas atrodams vietnē:

nano /etc/wpa_supplicant/wpa_supplicant.conf

Daži tīkli ir konfigurēti savādāk nekā citi, tāpēc šai daļai var būt nepieciešama piepūle, šeit ir fails wpa_supplicant.conf, kas ļāva man izveidot savienojumu ar Cal Cal tīklu:

country = USctrl_interface = DIR =/var/run/wpa_supplicant GROUP = netdev update_config = 1 network = {ssid = "SecureMustangWireless" scan_ssid = 1 key_mgmt = WPA-EAP pāris = CCMP TKIP grupa = CCMP TKIP eap = PEAP identitāte = "lietotājvārds@ calpoly.edu "password =" your_password "phase1 =" peapver = 0 "phase2 =" MSCHAPV2 "}

Šis fails tiek izmantots, lai konfigurētu wlan0, lai izveidotu savienojumu ar jūsu uzņēmuma tīklu. Dažiem uzņēmumu tīkliem ir nepieciešams CA sertifikāts, lai izveidotu savienojumu. Cal Poly universitātes pilsētiņas tīklam nav nepieciešams sertifikāts, tāpēc esmu izlaidis šo daļu, taču jūs varat viegli lejupielādēt atbilstošos sertifikātus un pievienot tos savam wpa_supplicant failam ar rindiņu

ca_cert = "/path/to/cert.pem"

7. darbība: Hostapdstart skripts

Pēdējais, kas jādara, ir uzrakstīt skriptu, kas palaiž abas saskarnes un iestata pakešu pārsūtīšanu, kad sistēma sāk darboties. Izveidojiet failu ar nosaukumu hostapdstart, ierakstot:

nano/usr/local/bin/hostapdstart

Pievienojiet failam sekojošo

sudo ifdown --force wlan0 && sudo ifdown --force ap0 && sudo ifup ap0 && sudo ifup wlan0

#sudo ifdown --force wlan0 && sudo ifdown --force wlan1 && sudo ifup wlan1 && sudo ifup wlan0 sudo sysctl -w net.ipv4.ip_forward = 1 sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24! -d 192.168.2.0/24 -j MASQUERADEsudo systemctl restartējiet dnsmasq

Šis skripts nolaiž abas saskarnes, pēc tam atjauno tās pareizajā secībā, paziņo pi, ka vēlaties pārsūtīt paketes no vienas saskarnes uz otru, un visbeidzot restartē dnsmasq, lai izmaiņas stātos spēkā.

(Divas bezvadu kartes) uncomment līnija ar wlan1 un komentāru līnija ar ap0.

8. solis: Rc.local

Visbeidzot, mēs vēlamies, lai sistēma sāk darboties, kad sistēma sāk darboties, tāpēc mēs mainīsim failu rc.local, kas tiek palaists sāknēšanas laikā:

nano /etc/rc.local

Vienkārši pievienojiet šādu rindu faila beigās:

hostapdstart> 1 &

Jūsu failam vajadzētu izskatīties apmēram šādi:

_IP = $ (resursdatora nosaukums -I) || trueif ["$ _IP"]; tad printf "Mana IP adrese ir %s / n" "$ _IP" fi

hostapdstart> 1 &

izeja 0

9. solis: pārstartējiet

Un tas arī viss! Tagad, pieņemot, ka viss ir pareizi iestatīts un jūsu WiFi dongle ir pievienots (ja to izmantojat), jums vienkārši jāpārstartē Raspberry Pi ar komandu:

pārstartēt

Kad jūsu Pi ir veiksmīgi restartēts, jums vajadzētu redzēt piekļuves punkta nosaukumu jebkurā ierīcē (tālrunī, klēpjdatorā utt.). Kad esat izveidojis savienojumu, izmantojot norādīto paroli, tam vajadzētu tieši savienot jūs ar vēlamo uzņēmuma tīklu!

Īpašs paldies tālāk norādītajām saitēm, kas mums sniedza priekšstatu par to, kā vērsties pie šī projekta:

- https://blog.thewalr.us/2017/09/26/raspberry-pi-ze…

- https://www.raspberrypi.org/forums/viewtopic.php?p…

- https://www.raspberrypi.org/forums/viewtopic.php?f…

Paziņojiet mums, ja jums ir kādi jautājumi, komentāri vai ieteikumi!

Otrā vieta IoT izaicinājumā

Ieteicams:

KaKu tilts (Klik-aan Klik-uit): 4 soļi

KaKu tilts (Klik-aan Klik-uit): Šī KakuBridge ir ļoti lēta (< 8 USD) un ļoti vienkārši veidojama domotikas sistēma Klik-aan Klik-uit ierīcēm (CoCo). Jūs varat kontrolēt līdz 9 ierīcēm, izmantojot tīmekļa lapas tālvadības pulti. Turklāt ar KakuBridge jūs varat ieplānot katru ierīci

LM3886 jaudas pastiprinātājs, divkāršs vai tilts (uzlabots): 11 soļi (ar attēliem)

LM3886 jaudas pastiprinātājs, divkāršs vai tilts (uzlabots): ja jums ir zināma pieredze elektronikā, ir viegli izveidot kompaktu divjaudas (vai tilta) pastiprinātāju. Nepieciešamas tikai dažas detaļas. Protams, ir vēl vieglāk izveidot mono pastiprinātāju. Būtiski jautājumi ir barošanas avots un dzesēšana. Ar

Pārvietojams koka tilts: 8 soļi

Pārvietojams koka tilts: pamatinformācija Mēs esam komanda Trinity no JI (saīsinājums no Mičiganas Universitātes un Šanhajas Jiao Tong Universitātes Apvienotā institūta), kas atrodas 800 Dongchuan Road, Minhang rajons, Šanhaja, Ķīna. JI audzina nākamos inženierus

Mirgojošs sveču tilts: 6 soļi (ar attēliem)

Mirgojošs sveču tilts: šis pamācība parāda, kā vienkāršu sveču tiltu ar statisku gaismu pārvērst jaukā kvēlojošā garastāvokļa gaismā ar nebeidzamām mirgojošu gaismu variācijām, mirgošanu, viļņu rakstiem un tamlīdzīgi. Es nopirku no After Christmas Sales sveču tiltu par 8

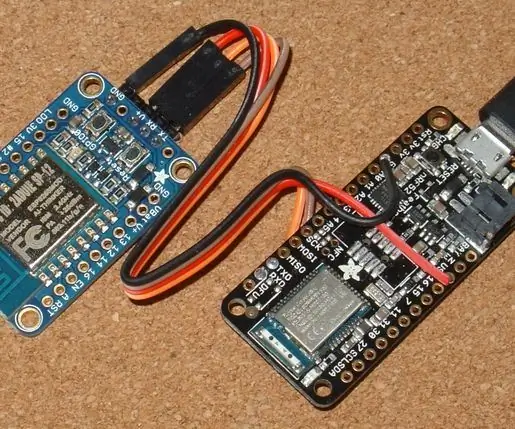

Vienkāršs WiFi uz BLE (Bluetooth zemas enerģijas) tilts: 9 soļi (ar attēliem)

Vienkāršs WiFi uz BLE (Bluetooth Low Energy) tiltu: atjauninājums 2017. gada 4. decembrī - pārskatītas Feather nRF52 skices un atkļūdošanas padomi. Pievienoti kastē iemontētu tilta attēli. Šis vienkāršais projekts nodrošina WiFi piekļuvi jebkuram Bluetooth Low Energy (BLE) modulim, kas īsteno Nordic UART ar TX Notify. Th