Satura rādītājs:

- 1. solis: materiāli

- 2. darbība. Wifi piekļuves punkta iestatīšana - 1. daļa - statiskā Wifi IP adrese

- 3. darbība. Wifi piekļuves punkta iestatīšana - 2. daļa - Hostapd konfigurācija

- 4. darbība: DNSMasq konfigurācija un IP pārsūtīšana

- 5. darbība: OpenVPN iestatīšana un VPN pakalpojumu sniedzēja konfigurācija

- Autors John Day [email protected].

- Public 2024-01-30 10:56.

- Pēdējoreiz modificēts 2025-01-23 14:59.

Tā kā arvien vairāk mūsu dzīves tiek nosūtīts uz lielo mākoni debesīs, kas ir internets, kļūst arvien grūtāk saglabāt drošību un privātumu jūsu personīgajos interneta piedzīvojumos. Neatkarīgi no tā, vai piekļūstat sensitīvai informācijai, kuru vēlaties saglabāt privātu, mēģināt apiet ierobežojumus, kas attiecas uz to, kur un ko varat pārlūkot savā tīklā, vai arī vēlaties tikai drošāku pārlūkošanas pieredzi, visbiežāk sastopamais padoms, ko es dzirdu, ir drošība internetā ir izmantot virtuālo privāto tīklu (vai īsumā VPN).

VPN piedāvā divus lieliskus pakalpojumus vienā iepakojumā, jo tie šifrē visas informācijas paketes, kas tiek nosūtītas caur tiem, un tie nodrošina attālos pakalpojumus, kas atrodas tajā pašā tīklā kā VPN vietējai mašīnai, kuru izmantojat, lai izveidotu savienojumu. Ja mans VPN serveris atrodas Vācijā un es izveidoju savienojumu ar savu VPN no klēpjdatora Austrālijā, manam klēpjdatoram tagad būs IP adrese no Vācijas!

Tomēr populārāko VPN pakalpojumu galvenais trūkums ir tas, ka daudzu veidu ierīces atrodas situācijās, kad tās vai nu nevar konfigurēt izmantot VPN klientu, vai arī tām nav pieejams VPN klients. Tāpēc mēs vēlamies, lai mūsu ierīces būtu savienotas ar mūsu VPN, bet šīm citām mašīnām, kuras nevar izveidot savienojumu ar vienkāršu VPN klientu, mēs vēlamies, lai tās būtu savienotas ar mūsu VPN, pat nezinot, ka tās ir savienotas! Ievadiet VPN piekļuves punktu!

1. solis: materiāli

Materiāli šim projektam ir maz, bet visi priekšmeti ir nepieciešami.

Jums būs nepieciešams, izņemot jūsu mājas maršrutētāju (kas, manuprāt, jums vajadzētu būt)

- 1 Raspberry Pi (vēlams Raspberry Pi 3 vai labāks, bet, kamēr tas var atbalstīt Ethernet savienojumu, tam vajadzētu būt kārtībā!)

- 1 Ethernet vads

- 1 wifi dongle (ja vien neizmantojat Raspberry Pi 3, tādā gadījumā varat izmantot iebūvēto wifi

- 1 5V 2amp barošanas avots Raspberry Pi

2. darbība. Wifi piekļuves punkta iestatīšana - 1. daļa - statiskā Wifi IP adrese

Pirms VPN savienojuma iestatīšanas mūsu Raspberry Pi piekļuves punktam, mums ir jāiestata Pi kā piekļuves punkts. Lai to izdarītu, Raspberry Pi izmantosim pakotnes hostapd un dnsmasq. Hostapd ir lietotāju telpas dēmons bezvadu piekļuves punktu un autentifikācijas serveru iestatīšanai, savukārt dnsmasq nodrošina tīkla infrastruktūru (DNS, DHCP, tīkla sāknēšana utt.) Maziem tīkliem un maziem tīkla maršrutētājiem.

Tāpēc pirms darba sākšanas pārliecinieties, vai jums ir tīrs Raspbian OS attēls, kas darbojas ar Pi, un ir lietoti jaunākie atjauninājumi. Jūs arī vēlaties pārliecināties, vai jūsu Raspberry Pi ir savienots ar jūsu maršrutētāju, izmantojot cieto līniju Ethernet savienojumu, NAV wifi! Galu galā mēs pieņemsim savienojuma pieprasījumus no citām ierīcēm, izmantojot mūsu wifi moduli, tāpēc jūs nevēlaties būt savienots ar savu maršrutētāju, izmantojot to pašu moduli. Ja izmantojat Raspberry Pi Zero vai vecāku papildinājumu (kuram nav iebūvēts wifi), jūs joprojām varat izmantot šo Raspberry Pi, jums ir nepieciešams tikai USB wifi dongle.

Kad esat izveidojis savienojumu ar Raspberry Pi (izmantojot SSH vai ar monitoru uz augšu), pārbaudiet, vai tas ir atjaunināts

sudo apt-get update

sudo apt-get jauninājums

Tālāk jūs vēlaties lejupielādēt un instalēt hostapd un dnsmasq

sudo apt-get install hostapd dnsmasq

Kad paketes ir instalētas, abas programmas sāksies automātiski, taču mēs vēlamies veikt izmaiņas to konfigurācijās pirms to palaišanas. Tāpēc mēs vērsīsimies pie sistēmas vadības, lai apturētu ar šīm programmām saistītos pakalpojumus

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Kad pakalpojumi tagad ir pārtraukti, mēs vēlamies piešķirt sev statisku IP adresi, izmantojot dhcpcd konfigurācijas failu, kas atrodams vietnē /etc/dhcpcd.conf

Pirms mēs to darām, mēs vēlamies pārliecināties, vai, piešķirot statisko IP adresi, atsaucamies uz pareizo saskarni. Ja izmantojat Raspberry Pi 3b vai Raspberry Pi Zero W, tas jānorāda kā wlan0. Ja jūs izmantojat wifi dongle, es parasti uzskatu, ka ir nedaudz vieglāk savienot wifi dongle ar maršrutētāju, paņemt jaunu IP adresi un pēc tam pārbaudīt savienojumu, lai atrastu saskarni. Jūs varat pārbaudīt savu saskarni, palaižot šādu komandu

ifconfig

Ja pārbaudāt augšējo attēlu, kas pievienots šim solim, varat redzēt (atskaitot rediģētās IP adreses) saskarnes, kas piešķirtas manai Raspberry Pi. Manā gadījumā es izmantoju wlan0, bet tas ir atkarīgs no jūsu iestatījumiem. Kā jau minēju iepriekš, ja izmantojat wifi dongle, izveidojiet savienojumu ar savu tīklu, palaidiet komandu ifconfig un jebkurš saskarne, kurai ir derīga IP adrese un nav “eth0” vai “lo”, būs vēlamā saskarne izmantot.

Tagad, kad es zinu, kurš interfeiss ir paredzēts manam wifi adapterim, es varu tam piešķirt statisku IP adresi dhcpcd konfigurācijas failā! Atveriet konfigurāciju savā iecienītākajā redaktorā (es izmantoju nano).

sudo nano /etc/dhcpcd.conf

Konfigurācijas apakšā mēs vēlamies pievienot šādas rindas, bet aizstāt “wlan0” ar jebkuru saskarni:

interfeiss wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

Šī komanda dara, lai izveidotu statisku 192.168.220.1 ip un pēc tam pateiktu wlan0 saskarnei, lai tā nesaistās ar draiveri wpa_supplicant, kas parasti tiek izmantots šai saskarnei, lai izveidotu savienojumu ar citiem tīkliem. Mēs to darām, lai (galu galā) mēs varētu pārraidīt savu signālu caur wlan0 saskarni, nevis pēc tam izveidot savienojumu ar tīklu, izmantojot šo saskarni.

Ja šo izmaiņu veikšanai izmantojat nano, saglabājiet izmaiņas, nospiežot ctrl+x un pēc tam Y un pēc tam ievadiet, lai saglabātu failu un izietu no nano. (paturiet prātā, ka šajā apmācībā mēs diezgan daudz ieiesim un iziesim no nano).

Visbeidzot, lai šīs izmaiņas stātos spēkā, jums ir jārestartē Pi vai vienkārši jārestartē pakalpojums dhcpcd, lai atkārtoti ielādētu konfigurāciju un lietotu šīs izmaiņas

sudo systemctl restartējiet dhcpcd

Pagaidiet brīdi un pēc tam vēlreiz palaidiet komandu ifconfig, lai pārbaudītu, vai izmaiņas stājās spēkā. Es atzīstu, dažreiz esmu to izmēģinājis, un manam maršrutētājam joprojām ir derīga nomātā IP adrese, kuru es izmantoju, tāpēc tā saglabās veco adresi. Ja tas tā ir, vēlreiz pārbaudiet visu savā konfigurācijā un vēlreiz restartējiet pakalpojumu dhcpcd.

Mūsu wifi adapterim (vajadzētu) tagad ir statiska IP adrese!

Tālāk hostapd un dnsmasq konfigurācija!

3. darbība. Wifi piekļuves punkta iestatīšana - 2. daļa - Hostapd konfigurācija

Līdz ar izmaiņām dhcpcd.conf, ir pienācis laiks sākt darbu ar hostapd! Sāciet, izveidojot jaunu failu hostapd.conf savā iecienītākajā teksta redaktorā (man vēlreiz nano!)

sudo nano /etc/hostapd/hostapd.conf

Kad atverat konfigurācijas failu, nokopējiet šo tekstu un ielīmējiet to konfigurācijā.

interfeiss = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wifi tīkla nosaukums un parole JUMS IR MAINĪT ssid = Pi-WifiFoLife # Tīkla parole wpa_passphrase = Y0uSh0uldCh@ng3M3

Kad esat to ielīmējis, apakšā atrodiet pēdējo sadaļu, kurā ir "ssid =" un "wpa_passphrase =". Tādā veidā tiks saukts mūsu iestatītais wifi tīkls un kāda parole ir, lai izveidotu savienojumu ar mūsu izveidoto wifi tīklu. TĀPĒC DROŠI MAINIET ŠO UZ KĀDU CITU! Tu esi ticis brīdināts.

Turklāt, ja jūs izmantojat wifi dongle, nevis iebūvēto wifi, jums būs jāmaina saskarnes sadaļa konfigurācijas augšdaļā, lai tā atbilstu jūsu wifi dongle interfeisam. Atkarībā no izmantotā wifi dongle modeļa, iespējams, būs jāmaina arī draiveris. Lai iegūtu (galvenokārt visaptverošu) sarakstu ar saderīgiem wifi dongļiem, tiem atbilstošajiem draiveriem un atbalsta lapām, šī lapa man šķita ļoti noderīga! Ja iestrēgst, pārbaudiet arī izmantotā produkta atbalsta lapu. Atcerieties, ka, ja apmācības sākumā varējāt izveidot savienojumu ar tīklu, izmantojot savu wifi dongle, tas nozīmē, ka kaut kur jūsu pi vajadzētu atrasties strādājošam dongļa draiverim !!!

Tagad, kad mums ir mūsu jaunais konfigurācijas fails, mums ir jāpārliecinās, ka mēs hostapd procesiem norādām, lai tie atsaucas uz jauno konfigurācijas failu! sāciet ar sekojošo:

sudo nano/etc/default/hostapd

Atrodiet tikko atvērtajā failā rindiņu # DAEMON_CONF = "" un mainiet to uz DAEMON_CONF = "/etc/hostapd/hostapd.conf" (lai noņemtu komentārus, vispirms noņemiet # zīmi) lauks!)

Mums ir jāatjaunina vēl viens hostapd konfigurācijas fails. Palaidiet šādu komandu:

sudo nano /etc/init.d/hostapd

Šīs izmaiņas ir gandrīz identiskas iepriekšējai. Atrodiet sadaļu DAEMON_CONF = un nomainiet to ar DAEMON_CONF =/etc/hostapd/hostapd.conf

Pēc tam saglabājiet un izejiet no šī faila!

Hostapd tagad ir konfigurēts!

4. darbība: DNSMasq konfigurācija un IP pārsūtīšana

Kad hostapd ir konfigurēts (lai gan tas vēl nedarbojas), mēs varam pāriet uz dnsmasq!

Pirms ķerties pie konfigurācijas failu rediģēšanas, mēs varam turpināt un pārdēvēt vienu no sākotnējiem konfigurācijas failiem, jo mēs neizmantosim neko, kas ir šajā konkrētajā konfigurācijas failā.

Veicot ātru mv komandu ar jaunu faila nosaukumu, tas ir jādara

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Pēc tam izveidojiet jaunu konfigurācijas failu!

sudo nano /etc/dnsmasq.conf

Neiedziļinoties šajā, es vienkārši nokopēju tālāk minēto un ielīmēju to jaunajā failā

interfeiss = wlan0 # Izmantojiet interfeisu wlan0 (vai kāds interfeiss ir jūsu bezvadu) serveris = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP diapazons un nomas laiks

Šīs konfigurācijas augšējā rinda ir paredzēta interfeisam, ko izmantojam signāla pārraidīšanai, vidējā līnija ir domēna vārda pakalpojumu sniedzējam, un tad apakšējā rindā ir IP adrešu diapazons, ko Pi piešķirs lietotājiem, kuri izveido savienojumu Pi Wifi. Dodieties uz priekšu un saglabājiet šo failu un pēc tam izejiet no nano (vai vim vai jebkura cita, ko izmantojat failu izmaiņām).

Tālāk mums ir jāiestata konfigurācijas fails systctl.conf, lai pārsūtītu visu trafiku, kas nonāk bezvadu saskarnē, lai maršrutētu caur Ethernet savienojumu

sudo nano /etc/sysctl.conf

Šajā konfigurācijas failā viss, kas jums jādara, ir atcelt rindu #net.ipv4.ip_forward = 1 un saglabāt/iziet no šī konfigurācijas faila.

Tagad, kad esam iestatījuši pāradresāciju, mēs vēlamies izveidot NAT (tīkla adrešu tulkošanu) starp bezvadu saskarni (wlan0) un Ethernet interfeisu (eth0). Tas palīdz pārsūtīt visu trafiku no wifi uz Ethernet (un galu galā VPN!) Savienojumu.

Pievienojiet iptable jaunu noteikumu NAT pāradresācijai

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Tagad noteikums ir iestatīts, bet iptable tiek izskalots katru reizi, kad Raspberry Pi tiek restartēts, tāpēc mums šis noteikums ir jāsaglabā, lai to varētu (atkārtoti) ielādēt katru reizi, kad mūsu Pi tiek restartēts.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Kārtula tagad ir saglabāta, taču mums ir jāatjaunina Pi vietējais rc.local konfigurācijas fails, lai pārliecinātos, ka tas tiek ielādēts katru reizi!

Atveriet rc.local failu savā iecienītākajā redaktorā

sudo nano /etc/rc.local

un atrodiet sadaļu, kurā teikts izeja 0

Tieši virs šīs līnijas (neizdzēsiet to!) Pievienojiet šādu komandu, kas atkārtoti ielādēs mūsu iestatīto NAT noteikumu. Tagad tam vajadzētu izskatīties šādi

iptables-restore </etc/iptables.ipv4.nat exit0

Saglabājiet un izejiet no šī faila, un tagad visas mūsu konfigurācijas ir jāveic piekļuves punktam!

Viss, kas mums jādara, ir palaist hostapd un dnsmasq pakalpojumus un pārstartēt Raspberry Pi!

sudo pakalpojuma hostapd sākums

sākt sudo pakalpojumu dnsmasq

Pārbaudiet, vai varat redzēt savu jauno AP. Ja viss ir pareizi iestatīts, tagad Raspberry Pi vajadzētu izveidot wifi piekļuves punktu! Tagad restartējiet pi

sudo atsāknēšana

Tālāk iestatiet OpenVPN savienojumu!

5. darbība: OpenVPN iestatīšana un VPN pakalpojumu sniedzēja konfigurācija

Tagad, kad mūsu Pi pārraida wifi, ir laiks iestatīt openvpn! Mēs sāksim, instalējot openvpn, izmantojot apt-get install

sudo apt -get install openvpn -y

Pēc openvpn instalēšanas pabeigšanas mums jāpārvietojas uz vietu, kur mēs glabāsim savus autentifikācijas akreditācijas datus un openvpn konfigurācijas failu.

cd /etc /openvpn

Pirmā lieta, ko mēs šeit darīsim (/etc /openvpn), ir iestatīt teksta failu, kurā mēs saglabāsim mūsu lietotā VPN pakalpojuma lietotājvārdu un paroli.

sudo nano auth.txt

Viss, kas mums nepieciešams, ir šajā failā saglabāt lietotājvārdu un paroli, nekas cits.

lietotājvārds

parole

Man jāpiebilst, ka šajā brīdī jums vajadzētu būt priekšstatam par to, ko vēlaties izmantot kā VPN pakalpojumu saviem savienojumiem. Pastāv plašas debates par to, kurš pakalpojums ir labākais vai drošākais, tāpēc iepērcies un pārbaudi arī to atsauksmes! Šajā apmācībā es izmantoju privātu piekļuvi internetam (PIA). Tie ir diezgan lēti un tiek atzīti par ļoti uzticamiem! Varat arī iestatīt savu VPN, lai tas beigtos gandrīz jebkurā galvenajā pasaules reģionā! Kanāda? Krievija? Japāna? Nav problēma!

Ja izmantojat privātu piekļuvi internetam, viņiem ir arī ērta vietnes daļa, kurā varat apkopot openvpn konfigurācijas faila tipu, ko varat izmantot šajā iestatījumā! Ir arī cita veida openvpn konfigurācijas, kuras varat izmantot kopā ar citiem pakalpojumu sniedzējiem, bet es nolēmu izvēlēties šo.

Neatkarīgi no tā, kuru pakalpojumu sniedzēju jūs izvēlaties, jums ir nepieciešams Openvpn savienojuma fails (faila tipam jābeidzas ar.ovpn), lai izveidotu savienojumu. Vienkāršības labad es pārdēvēju savu "connectionprofile.ovpn", pirms to ielādēju savā Raspberry Pi. Kad esat lejupielādējis.ovpn failu Pi vai pārsūtījis to uz Pi, pārliecinieties, vai fails atrodas jūsu Pi ierīcē /etc /openvpn.

Pēc atvērtā vpn faila pārvietošanas uz pareizo mapi mums ir jāmaina faila tips, jo openvpn sagaida konfigurācijas failu, kas beidzas ar.conf, nevis.ovpn. Kad es to izdarīju, es joprojām gribēju saglabāt oriģinālo failu neskartu, tikai gadījumā, ja notiktu kaut kas dīvains, tāpēc es vienkārši izmantoju cp komandu (jo jūs atrodaties failā /etc /openvpn, lai palaistu, jums būs jāizmanto sudo atļaujas šī komanda)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Izveidojot openvpn profila konfigurāciju, mums ir jāveic ātras izmaiņas, lai sniegtu savus akreditācijas datus, tāpēc ir laiks atkal izlauzties no nano!

sudo nano /etc/openvpn/connectionprofile.conf

Jūs vēlaties atrast rindu auth-user-pass un aizstāt to ar auth-user-pass auth.txt

Tas liek openvpn paņemt akreditācijas datu failu, ko izmantojām iepriekš, lai autentificētu mūsu piegādāto profilu.

Saglabājiet un izejiet no profila konfigurācijas faila!

Tam vajadzētu būt visam VPN iestatīšanai, taču mēs vēlēsimies pārbaudīt, vai visa mūsu konfigurācija ir iestatīta pareizi, pirms iestatāt VPN pakalpojuma automātisku palaišanu. Izpildiet šo komandu, lai pārbaudītu VPN savienojumu

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Jums vajadzētu redzēt virkni teksta ritināšanas, kad Pi mēģina izveidot savienojumu ar VPN pakalpojumu sniedzēju (cerams, ka nav kļūdu ziņojumu!), Bet vēlaties to pamest, līdz logā redzat inicializācijas secības pabeigšanu. Ja jūs to redzat, tas nozīmē, ka jūsu Pi ir savienots ar jūsu VPN pakalpojumu sniedzēju! Jūs varat iet uz priekšu un nogalināt procesu, nospiežot taustiņu kombināciju ctrl + c termināļa logā.

Tagad, kad VPN darbojas, mums ir jāiztīra pašreizējās iptables. Mēs to varam pabeigt ar šādām trim komandām

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Tā kā mēs tomēr izskalojām iptables, mums ir jāatiestata nat noteikums, kuru šajā apmācībā bijām izveidojuši, palaižot šādu komandu (šai komandai vajadzētu izskatīties pazīstamai!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Tagad mēs varam saglabāt šo konfigurāciju salīdzinājumā ar iepriekšējo konfigurāciju, kuru mēs apkopojām iepriekšējā solī. (arī šai komandai vajadzētu izskatīties pazīstamai!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Tagad, kad esam dublējuši NAT noteikumus, mums ir jāmaina openvpn noklusējuma konfigurācija, lai izmantotu mūsu iestatīto profilu. Mēs to darām, rediģējot konfigurācijas failu mapē/etc/default/openvpn

sudo nano/etc/default/openvpn

Atrodiet rindu, kurā teikts #autostart = "all", atceliet šīs rindas komentārus un nomainiet to uz sava openvpn konfigurācijas faila nosaukumu (protams, atņemot.conf!) Tāpēc manā gadījumā es nomainu rindu uz autostart = " savienojuma profils"

un pēc tam saglabājiet un izejiet no šī konfigurācijas faila!

Tam vajadzētu būt visam VPN komplektam! Vienkārši restartējiet Pi un pārbaudiet, vai viss darbojas, izveidojot savienojumu ar karsto punktu un pārbaudot savu IPadresi, izmantojot vietni, piemēram, whatismyip.com.

Izmantojot šo konfigurāciju, pastāv iespēja, ka maršrutētāja IP adrese var noplūst, izmantojot DNS noplūdi. Mēs to varam labot, mainot DNS, uz kuru atsaucamies failā dhcpcd.conf, norādot uz ārēju DNS pakalpojumu, piemēram, Cloudflare!

Atveriet failu dhcpcd.conf savā iecienītākajā redaktorā:

sudo nano /etc/dhcpcd.conf

Atrodiet rindu config #static domain_name_servers = 192.168.0.1, noņemiet komentāru un nomainiet to uz šādu: static domain_name_servers = 1.1.1.1 un saglabājiet/izejiet no konfigurācijas faila. Vēlreiz restartējiet Pi, un tagad varat vēlreiz pārbaudīt, vai maršrutētāja IP adrese netiek noplūda caur ipleak.net.

Vēl viena lieta, kas jāapzinās, ir jūsu maršrutētāja IP adrese, iespējams, tiek nopludināta, izmantojot WebRTC. WebRTC ir platforma, ko izmanto visas mūsdienu pārlūkprogrammas, lai labāk standartizētu sakarus, tostarp tūlītējo ziņojumapmaiņu, videokonferenci un audio un video straumēšanu. Šīs platformas blakusprodukts ir tāds, ka, ja tas netiek atzīmēts, tas var noplūst maršrutētāja IP adresi, ja esat izveidojis savienojumu ar VPN. Vienkāršākais veids, kā to novērst, izmantojot pārlūkprogrammas paplašinājumus vai spraudņus, piemēram, webrtc-leak-prevent.

Ja tagad viss ir iestatīts uz jūsu pi, ja vēlaties nodrošināt, ka visa jūsu interneta trafiks ir šifrēts, varat izveidot savienojumu ar šo karsto punktu, un visa jūsu datplūsma tiks šifrēta, izmantojot VPN!

Ceru, ka jums patika mans Instructable, tagad droši aizsargājiet visu wifi !!

Ieteicams:

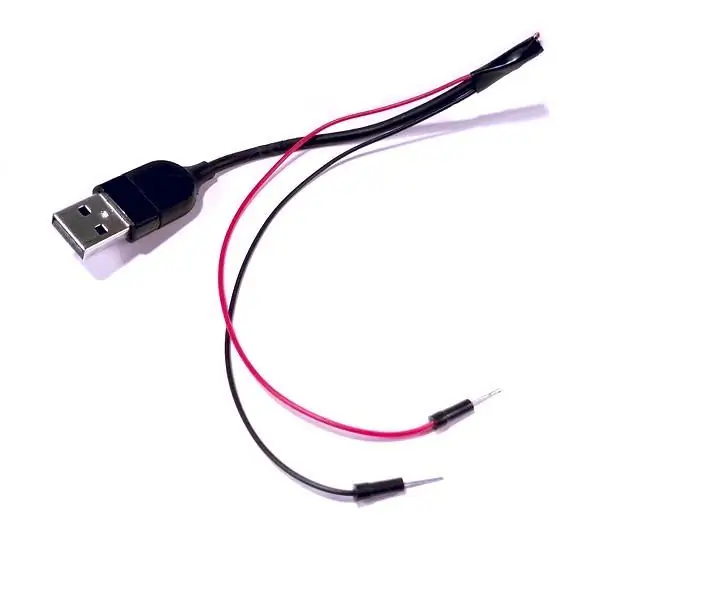

Nodrošiniet enerģiju ar veco USB vadu: 4 soļi (ar attēliem)

Nodrošiniet enerģiju ar veco USB vadu: Grūtības: e a s y .. Stieples griešana un savienošana Ja jums apkārt ir kādi veci USB vadi, kāpēc nedarīt ar tiem kaut ko noderīgu? Man vajadzēja veidu, kā nodrošināt enerģiju savai Arduino platei, neizmantojot komplektācijā iekļauto USB kabeli, jo tas bija pārāk l

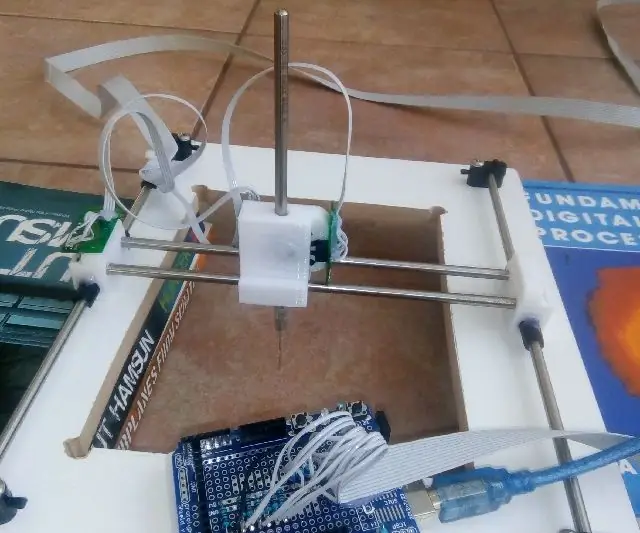

XYZ punktu skeneris, izmantojot izglābtos rotācijas kodētājus: 5 soļi

XYZ punktu skeneris, izmantojot izglābtos rotācijas kodētājus: Ieguvis diezgan daudz izmetušos rotējošos optiskos kodētājus no savas darba vietas, es beidzot nolēmu ar viņiem darīt kaut ko jautru/noderīgu. Nesen esmu iegādājies jaunu 3D printeri savām mājām un varētu komplimentēt labāk nekā 3D

Izmantojot LM3915 logaritmisko punktu/joslu displeja draivera IC: 7 soļi

LM3915 logaritmisko punktu/joslu displeja draivera IC izmantošana: LM3915 piedāvā vienkāršu veidu, kā parādīt logaritmisko sprieguma līmeni, izmantojot vienu vai vairākas desmit gaismas diodes ar minimālu satraukumu. Ja vēlaties izgatavot VU skaitītāju, jums jāizmanto LM3916, ko mēs aptversim šī testa pēdējā daļā

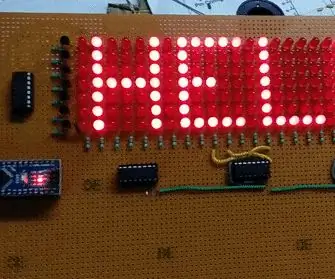

DIY LED punktu matricas ritināšanas displejs, izmantojot Arduino: 6 soļi

DIY LED punktu matricas ritināšanas displejs, izmantojot Arduino: Sveiki, instrukcija Šis ir mans pirmais pamācību. Šajā pamācībā es parādīšu, kā es izveidoju DIY LED punktu matricas ritināšanas displeju, izmantojot Arduino kā MCU. Šāda veida displeji ir redzami dzelzceļa stacijā, autoostā, ielās un daudzās citās vietās. Tur

Automatizējiet visu istabu, izmantojot Google Home + Arduino, NodeMCU un Ubidots: 5 soļi

Automatizējiet visu savu istabu, izmantojot Google sākumlapu + Arduino, NodeMCU un Ubidots: Sveiki visi, šeit es jums parādīšu projektu, ko es darīju. Tas gatavojas kontrolēt un automatizēt jūsu istabu ar arduino un nodemcu ar IoT platformu, kuru es sāku izmantot pirms mēnešiem un es domāju, ka tas ir pārsteidzoši, tāpēc šeit es dalos ar jums savā pieredzē. Ar šo