Satura rādītājs:

- Autors John Day day@howwhatproduce.com.

- Public 2024-01-30 10:57.

- Pēdējoreiz modificēts 2025-01-23 14:59.

Šī ir ļoti īsa apmācība, kas attiecas uz vienu kiberdrošības aspektu - ssl pakalpojuma stiprumu jūsu tīmekļa serverī. Fons ir tāds, ka SSL pakalpojumi jūsu vietnē tiek izmantoti, lai nodrošinātu, ka neviens nevar uzlauzt datus, kas tiek pārsūtīti uz jūsu vietni un no tās. Ir bijuši labi publicēti uzbrukumi neaizsargātiem SSL pakalpojumiem, piemēram, Heartbleed kļūda OpenSSL un Pūdelis, kas izmantoja SSL 3.0 ievainojamības. (Šī joma ir kustīgs mērķis, tāpēc jums ir jāiekļauj SSL pārbaude savā ISO 27001 plāna-do-check-act (PDCA) ciklā.)

Kad ssl ir instalēts jūsu vietnē, izmantojot atzīta pakalpojumu sniedzēja sertifikātu, jūs redzēsit, ka jūsu vietnei var piekļūt no vietnes https://yourdomain.com. Tas nozīmē, ka dati tiek pārsūtīti uz priekšu un atpakaļ šifrētā formātā. Turpretī vietne https://yourdomain.com vai vāja šifrēšana atklāj pārsūtītos datus skaidrā tekstā, kas nozīmē, ka pat kiddy hakeris var piekļūt jūsu paroles datiem utt., Izmantojot viegli pieejamus rīkus, piemēram, Wireshark.

Pārējā šīs apmācības daļā es pieņemu, ka jūs izmantosit Apache kā savu tīmekļa serveri operētājsistēmā Linux un ka jums ir piekļuve savam tīmekļa serverim, izmantojot termināla emulatoru, piemēram, špakteli. Vienkāršības labad es arī pieņemšu, ka jūsu ISP ir nodrošinājis jūsu SSL sertifikātu un jums ir iespēja pārkonfigurēt dažus tā aspektus.

1. darbība. SSL pakalpojuma stipruma pārbaude

Vienkārši dodieties uz vietni https://www.ssllabs.com/ssltest/ un ievadiet savu domēna nosaukumu blakus lodziņam Hostname un atzīmējiet izvēles rūtiņu "Nerādīt rezultātus uz dēļiem" un noklikšķiniet uz pogas Iesniegt. (Lūdzu, ņemiet vērā, ka jums nevajadzētu pārbaudīt nevienu domēnu bez iepriekšējas atļaujas, un jūs nekad nedrīkstat parādīt rezultātus uz dēļiem.)

Pēc testu veikšanas jums tiks piešķirts rezultāts no F līdz A+. Jums tiks sniegti detalizēti testa rezultāti, kas, cerams, jums skaidri parādīs, kāpēc jums ir piešķirts piešķirtais rezultāts.

Parasti neveiksmes iemesli ir tādi, ka izmantojat novecojušus komponentus, piemēram, šifrus vai protokolus. Drīz es pievērsīšos šifriem, bet vispirms īss vārds par kriptogrāfijas protokoliem.

Kriptogrāfijas protokoli nodrošina sakaru drošību datortīklā. … Savienojums ir privāts (vai drošs), jo pārsūtīto datu šifrēšanai tiek izmantota simetriska kriptogrāfija. Divi galvenie protokoli ir TLS un SSL. Pēdējo ir aizliegts izmantot, un, savukārt, TLS attīstās, un tā kā es to rakstu, jaunākā versija ir 1.3, lai gan melnraksta formātā. Praktiski 2018. gada janvārī jums vajadzētu būt tikai TLS v 1.2. iespējots. Iespējams, būs jāpāriet uz TLV v 1.3. 2018. gada laikā. Qualys testā tiks uzskaitīti, kādus kriptogrāfijas protokolus esat lietojis, un pašlaik, ja izmantojat zem TLS v 1.2., jūs saņemsiet sliktu rezultātu.

Pēdējā lieta, kas jāsaka par kriptogrāfijas protokoliem, iegādājoties tīmekļa paketi un SSL sertifikātu no galvenā ISP, piemēram, GoDaddy, tas būs TLS v 1.2. kas ir labi, bet tālāk, jums var būt grūti jaunināt uz TLS v 1.3. Personīgi es instalēju savus SSL sertifikātus, un tāpēc es varu kontrolēt savu likteni.

2. darbība: Apache pārkonfigurēšana SSL izmaiņu veikšanai

Viena no svarīgām jomām, kas tiek pārbaudīta Qualys SSL testā, un šajā sadaļā uzmanība ir pievērsta šifrēšanas komplektiem, kas nosaka jūsu pārsūtīto datu šifrēšanas stiprumu. Šeit ir Qualys SSL testa izvades piemērs vienā no maniem domēniem.

Šifra Suites # TLS 1.2 (svītas servera-vajadzīgajā secībā) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (ekv. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (eq. 3072 biti RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (eq. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (ekv. 3072 bitu RSA) FS128

Jūs varat pavadīt daudz laika, pārkonfigurējot Apache konfigurāciju, lai no Qualys testa atskaites noņemtu sarkanās līnijas (neizdodas), taču, lai iegūtu labākos Cipher Suite iestatījumus, es iesaku šādu pieeju.

1) Apmeklējiet Apache tīmekļa vietni un uzziniet viņu ieteikumus par Cipher Suite izmantošanu. Rakstīšanas laikā es sekoju šai saitei -

2) Pievienojiet ieteicamo iestatījumu savam Apache konfigurācijas failam un restartējiet Apache. Tas bija viņu ieteiktais iestatījums, kuru es izmantoju.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-ECDHE-ECA -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Piezīmes - Viens no izaicinājumiem ir atrast, kuram failam ir jāmaina SSLCipherSuite direktīva. Lai to izdarītu, piesakieties Putty un piesakieties direktorijā etc (sudo cd /etc) Meklējiet apache direktoriju, piemēram, apache2 vai http. Pēc tam veiciet meklēšanu apache direktorijā šādi: grep -r "SSLCipherSuite" /etc /apache2 - Tas dos jums līdzīgu izvadi:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL:! ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Svarīgi atzīmēt, ka fails /etc/apache2/mods-available/ssl.conf vai kāds cits ir jūsu. Atveriet failu, izmantojot redaktoru, piemēram, nano, un dodieties uz sadaļu # SSL Cipher Suite:. Pēc tam aizstājiet esošo ierakstu direktīvā SSLCipherSuite ar iepriekš minēto no Apache vietnes. Atcerieties komentāru par vecākām SSLCipherSuite direktīvām un restartējiet Apache - manā gadījumā es to izdarīju, ierakstot sudo /etc/init.d/apache2 restart

Ņemiet vērā, ka dažreiz jums var būt nepieciešams noņemt konkrētus šifrus, kas sniedz zemu Qualys SSL testa rezultātu (teiksim tāpēc, ka ir atklāti jauni ievainojamības gadījumi), pat ja esat izmantojis ieteiktos Apache iestatījumus. Kā piemēru var minēt, ja jūsu Qualys pārskatā TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) tiek parādīta šāda rinda sarkanā krāsā (neizdodas). Pirmais solis ir atrast, kurš kods ir jāmaina Apache SSLCipherSuite direktīvā. Lai atrastu kodu, dodieties uz vietni https://www.openssl.org/docs/man1.0.2/apps/ciphers…-kods tiek parādīts šādi: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Paņemiet ECDHE-RSA-AES256-GCM-SHA384 un noņemiet to no ieraksta, kuru pievienojāt kā Apache Apache SSLCipherSuite direktīvu, un pēc tam pievienojiet to beigām, ievadot to ar:!

Atkal restartējiet Apache un pārbaudiet vēlreiz

3. solis: secinājums

Man ir zināms, ka esat kaut ko uzzinājis par SSL testēšanu. Par to vēl ir daudz ko uzzināt, bet, cerams, esmu norādījis jums pareizajā virzienā. Nākamajās apmācībās es apskatīšu citas kiberdrošības jomas, tāpēc sekojiet līdzi.

Ieteicams:

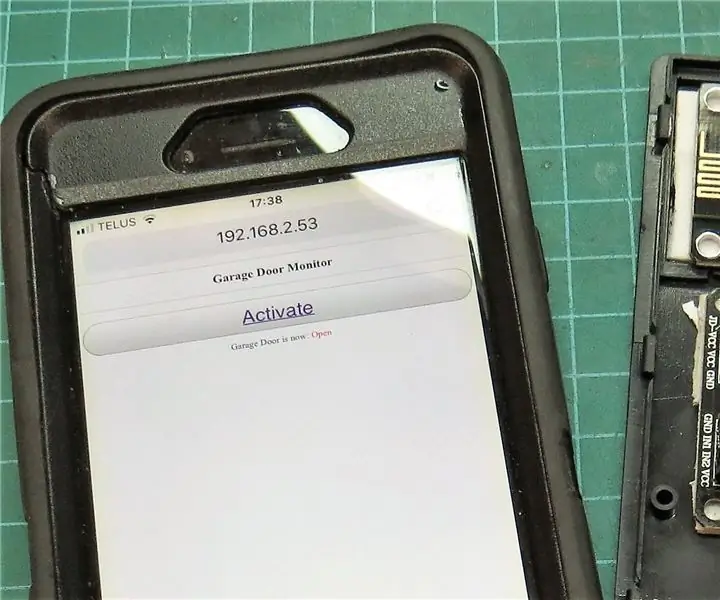

Garāžas durvju atvērējs ar atsauksmēm, izmantojot tīmekļa serveri Esp8266 .: 6 soļi

Garāžas durvju atvērējs ar atsauksmēm, izmantojot tīmekļa serveri Esp8266. Sveiki, es jums parādīšu, kā vienkāršā veidā izveidot garāžas durvju atvērēju.-ESP8266 ir kodēts kā tīmekļa serveris, durvis var būt atvērtas visā pasaulē. atgriezeniskā saite, jūs zināt, vai durvis ir atvērtas vai aizvērtas reāllaikā-vienkāršs, tikai viens īsceļš

Kā izmantot ESP8266 kā tīmekļa serveri: 5 soļi

Kā lietot ESP8266 kā tīmekļa serveri: Sveiki, es pašlaik izmantoju operētājsistēmu Windows 10, NodeMCU 1.0, un šeit ir manis izmantotās programmatūras saraksts un instalēšanas rokasgrāmatas, kurām sekoju: Arduino IDE Papildu dēļi esp8266 SpiffLibrary: Websocket kalpot HTML failam

Apmācība: Kā izmantot ESP32-CAM video straumēšanas tīmekļa serverī: 3 soļi

Apmācība: Kā izmantot ESP32-CAM video straumēšanas tīmekļa serverī: Apraksts: ESP32-CAM ir ESP32 bezvadu IoT redzes attīstības padome ļoti mazā formā, kas paredzēta izmantošanai dažādos IoT projektos, piemēram, mājas viedierīcēs, rūpniecībā bezvadu vadība, bezvadu uzraudzība, bezvadu QR identifikācija

HP WebCam 101 Aka 679257-330 tīmekļa kameras moduļa atkārtota izmantošana kā vispārēja USB tīmekļa kamera: 5 soļi

Atkārtoti izmantot HP WebCam 101 Aka 679257-330 tīmekļa kameras moduli kā vispārēju USB tīmekļa kameru: es vēlos papildināt savu 14 gadus veco Panasonic CF-18 ar pavisam jaunu tīmekļa kameru, bet Panasonic vairs neatbalsta šo brīnišķīgo mašīnu, tāpēc man tas ir jādara izmantojiet pelēko vielu kaut kam vienkāršākam nekā b & b (alus un burgeri). Šī ir pirmā daļa

Jauna virtuālā resursdatora instalēšana Apache tīmekļa serverī: 3 soļi

Jauna virtuālā saimniekdatora instalēšana Apache tīmekļa serverī: šīs apmācības mērķis ir iepazīstināt ar jauna Apache tīmekļa servera virtuālā resursdatora konfigurēšanas un uzsākšanas procesu. Virtuālais saimniekdators ir " profils " kas nosaka, kurš DNS resursdators (piemēram, www.MansOtherhostname.com) tiek izsaukts